เตือนพบช่องโหว่ข้อมูลรั่วในแอพ Zoom และวิธีป้องกันเบื้องต้น

จากสถานการณ์โควิด-19 ที่ส่งผลให้ผู้คนต้องเปลี่ยนวิธีการติดต่อสื่อสารและประชุมงาน ทำให้แอพพลิเคชั่นประชุมสายวิดีโอ Zoom มียอดดาวน์โหลดสูงสุดเป็นประวัติการณ์ แต่ปรากฏว่าตลอดสัปดาห์ที่ผ่านมามีข่าวปัญหาด้านความปลอดภัยเกิดขึ้นหลายประเด็นโดยเฉพาะการรั่วไหลของข้อมูลล็อกอินทั้ง Username และ Password ของวินโดวส์

ประเด็นที่ถูกพูดถึงอย่างมากในเวลานี้คือวิธีที่ Zoom จัดการกับ URL ที่ผู้ใช้งานพิมพ์และส่งผ่าน Zoom Chat ที่มันจะทำการแปลงเป็นไฮเปอร์ลิงก์ (เพื่อให้คลิกเปิดได้ทันที) แต่ปัญหาคือถ้าคุณต้องการแชร์ไฟล์และส่งพาธ UNC (Universal Naming Convention) เช่น 192.1.1.112file-sharing-folder Zoom จะทำการแปลงพาธนั้นเป็นลิงก์ด้วย

เมื่อผู้รับคลิกลิงก์ดังกล่าว วินโดวส์จะเริ่มกระบวนการเชื่อมต่อกับโพรโตคอล File-Sharing โดยจะทำการส่งข้อมูลชื่อล็อกอินและรหัสผ่านออกไปเป็น NTM hash ซึ่งปัญหาอยู่ตรงที่ข้อมูลรหัสผ่านของผู้ใช้งานสามารถถูกดักและถอดรหัสได้ง่ายๆ ด้วยเครื่องมือฟรี เช่น Hashcat

โดยการทดสอบของผู้เชี่ยวชาญด้านการรักษาความปลอดภัย @HackerFantastic พบว่าสามารถแฮกรหัสผ่านวินโดวส์ที่ผู้ใช้ตั้งไว้แบบ ‘ง่าย’ ได้ในเวลาเพียง 16 วินาทีเท่านั้น

วิธีการป้องกัน Zoom ส่งข้อมูลล็อกอินวินโดวส์ผ่าน Group Policy

ในกรณีที่คุณใช้งาน Windows 10 Pro หรือ Enterprise วิธีที่ง่ายที่สุดคือการป้องกันผ่านการตั้งค่า Group Policy

หมายเหตุ: วิธีการตั้งค่าแบบชั่วคราวนี้จะส่งผลให้คอมพิวเตอร์ที่เชื่อมต่อกับโดเมนหรือ File-Sharing Server เช่น NAS ไม่สามารถเข้าถึงไฟล์ข้อมูลในรีโมทคอมพิวเตอร์ได้

- คลิกปุ่ม Start

- พิมพ์ ‘gpedit.msc’ แล้วดับเบิลคลิกที่ ‘Edit Group Policy’

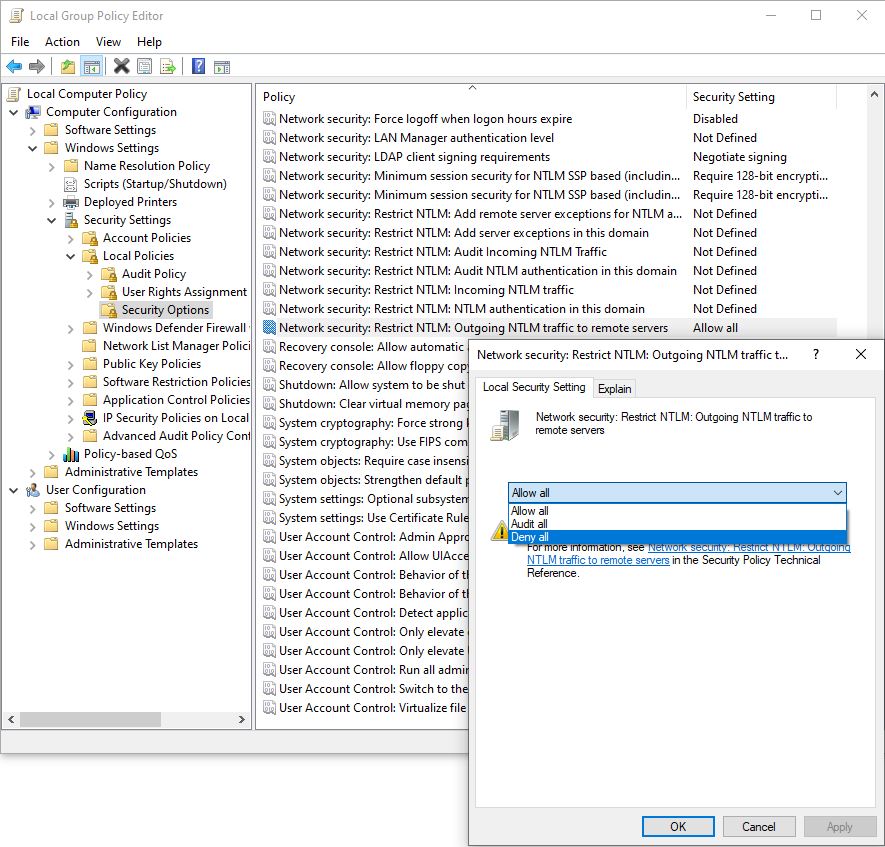

- ที่หน้าต่าง Local Group Policy Editor คลิกที่รายการด้านซ้ายมือ ‘Computer Configuration > Windows Settings > Security Settings > Local Policies > Security Options’

-

ที่พาเนลด้านขวามือ ดับเบิลคลิกที่รายการ ‘Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers’

- เลือกออปชั่น ‘Deny all’ แล้วคลิก ‘Apply > OK > Yes’ เพื่อยืนยันการตั้งค่า

-

สามารถย้อนกลับการตั้งค่าให้เป็นแบบเดิมโดยเปลี่ยนออปชั่นในข้อ (5) ให้เป็น ‘Allow all’

วิธีการป้องกัน Zoom ส่งข้อมูลล็อกอินวินโดวส์ผ่าน Registry

ในกรณีที่คุณใช้งาน Windows 10 Home จะไม่สามารถตั้งค่าผ่าน Group Policy ได้ ซึ่งทางเลือกที่ง่ายที่สุดคือเข้าไปเปลี่ยนการตั้งค่าใน Registry

หมายเหตุ: วิธีการตั้งค่าแบบชั่วคราวนี้จะส่งผลให้คอมพิวเตอร์ที่เชื่อมต่อกับโดเมนหรือ File-Sharing Server เช่น NAS ไม่สามารถเข้าถึงไฟล์ข้อมูลในรีโมทคอมพิวเตอร์ได้เช่นกัน และเพื่อความปลอดภัยควรทำการแบ็กอัพข้อมูลสำคัญก่อนตั้งค่าด้วย

- คลิกปุ่ม Start

- พิมพ์ ‘regedit’ แล้วดับเบิลคลิกที่ ‘Registry Editor’

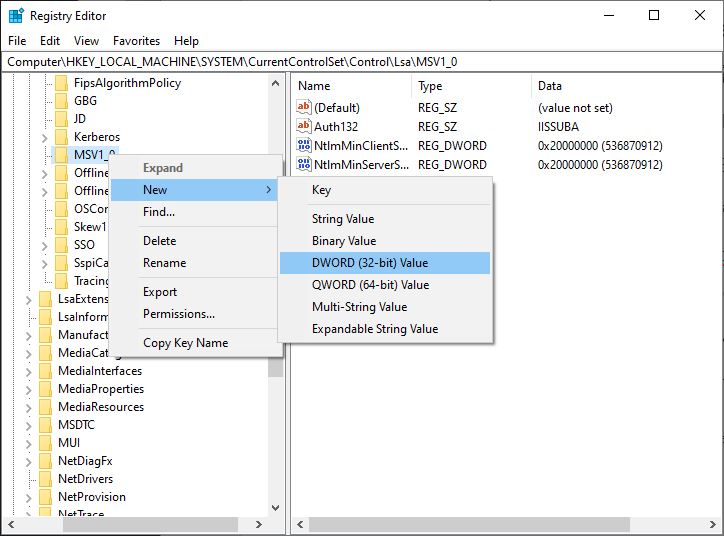

- ที่หน้าต่าง Registry Editor คลิกไปที่รายการ ‘HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsaMSV1_0’ (สามารถก๊อบปี้บรรทัดนี้ไปวางใน Address Bar เพื่อความสะดวก)

-

คลิกขวาที่รายการ ‘MSV1_0’ เลือกคำสั่ง ‘New > DWORD (32-bit) Value’

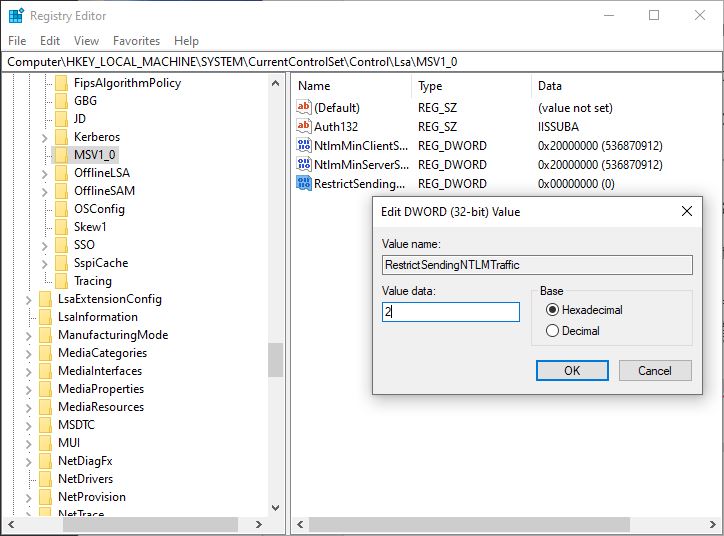

-

ตั้งชื่อให้คีย์ที่สร้างขึ้นใหม่เป็น ‘RestrictSendingNTLMTraffic’ จากนั้นดับเบิลคลิกเข้าไปเปลี่ยนค่าจาก ‘0’ ให้เป็น ‘2’ แล้วคลิก ‘OK’

- สามารถย้อนกลับการตั้งค่าให้เป็นแบบเดิมโดยในขั้นตอนที่ (5) ให้คลิกขวาที่ ‘RestrictSendingNTLMTraffic’ แล้วคลิกคำสั่ง ‘Delete’

หลังจากตั้งค่าแล้วแนะนำให้ทำการรีสตาร์ทวินโดวส์ใหม่อีกครั้งเพื่อให้การตั้งค่ามีผลสมบูรณ์

ข้อมูล: windowscentral.com